BAT大佬強推!這款國產(chǎn)WAF火了:15.6K Star、零成本防御黑產(chǎn)!d

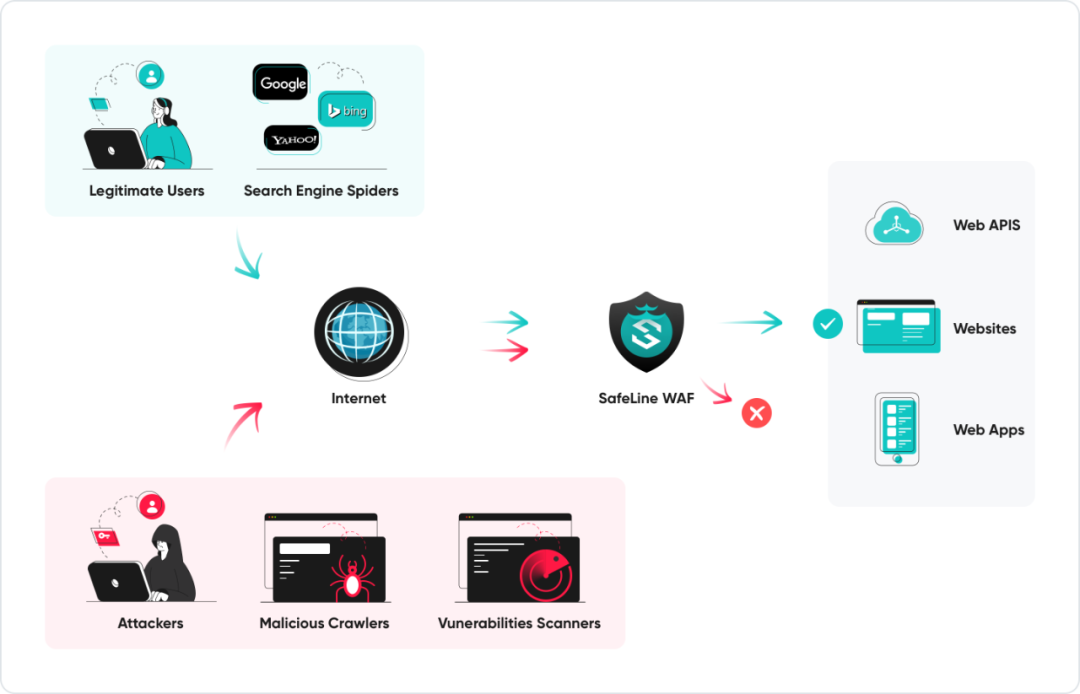

在Web攻擊日益復雜化的今天,傳統(tǒng)基于規(guī)則庫的WAF(Web應用防火墻)已難以應對新型攻擊手段。長亭雷池WAF以其**“智能語義分析算法”和動態(tài)防護技術**,重新定義了Web安全防護的邊界。

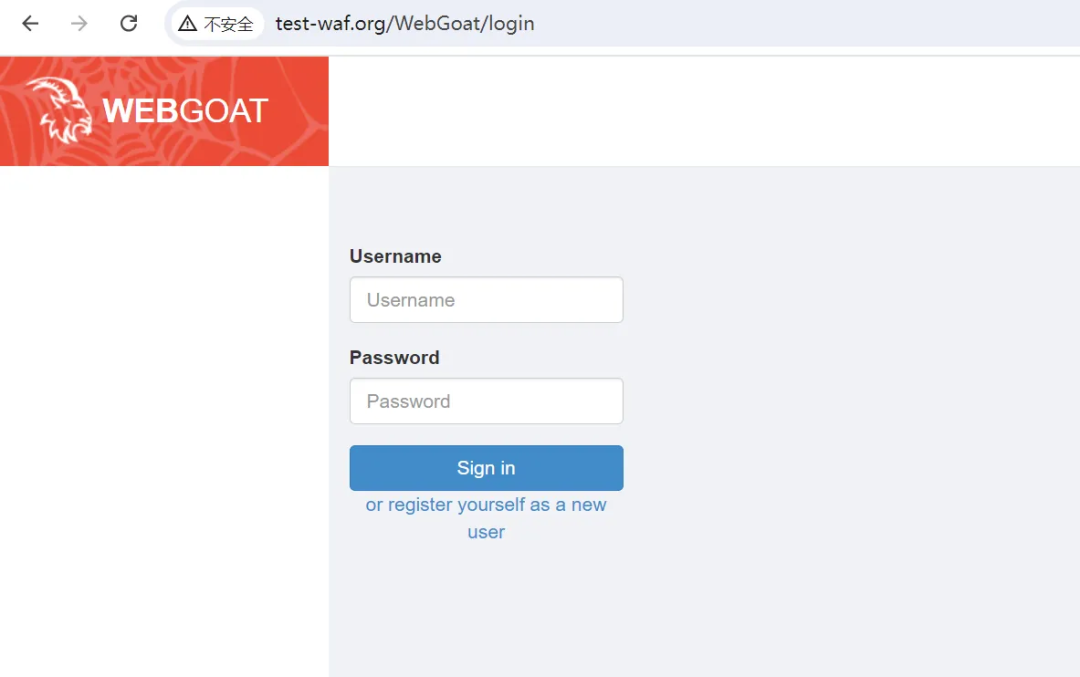

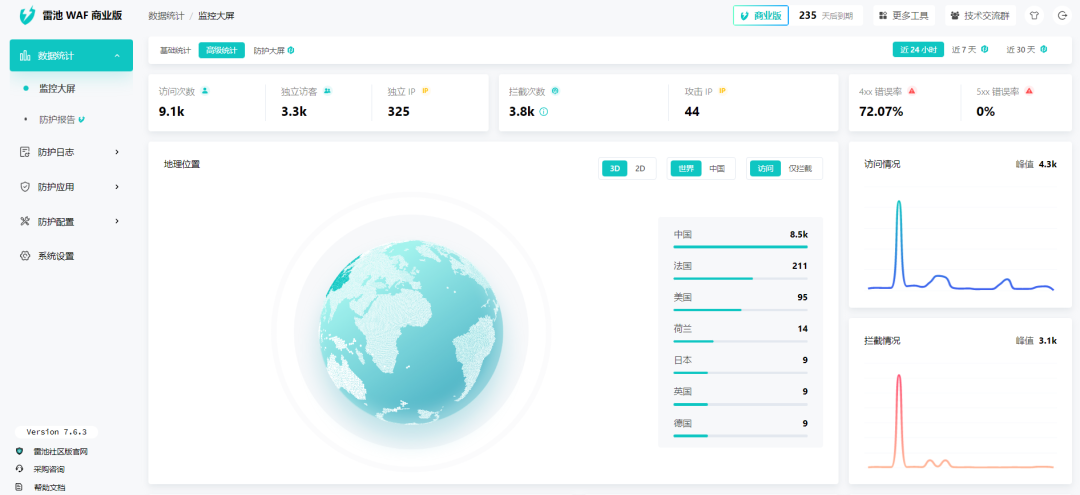

根據(jù)個人使用情況,從動態(tài)防護、人機驗證、身份認證及攻擊阻斷四大核心功能出發(fā),結合與開源靶場(如WebGoat)的聯(lián)動測試,深度解析雷池如何以“無規(guī)則”邏輯實現(xiàn)精準防御,并分享個人部署中的實戰(zhàn)經(jīng)驗與優(yōu)化技巧。

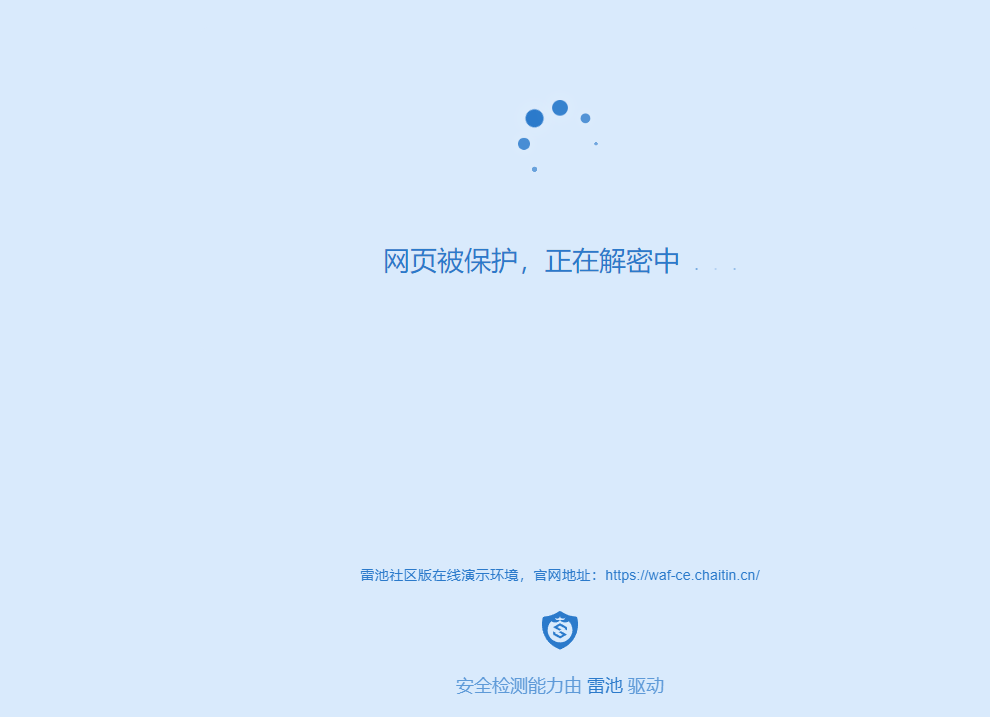

一、讓攻擊者“看不懂”的代碼混淆術

1.1 動態(tài)加密原理與實戰(zhàn)效果

雷池的動態(tài)防護功能通過實時混淆HTML與JavaScript代碼,使得每次訪問生成的頁面源碼均以不同形態(tài)呈現(xiàn)。例如:

? 未開啟時:源碼中的敏感路徑(如 /admin/login)清晰可見;? 開啟后:路徑被動態(tài)加密為隨機字符(如 /a1b2c3),且每次刷新均變化,徹底阻斷自動化爬蟲和漏洞掃描工具對頁面結構的解析。

實測案例:

在個人博客中開啟動態(tài)防護后,使用BurpSuite對頁面進行爬取,發(fā)現(xiàn)工具因無法識別動態(tài)路徑而頻繁報錯。同時,瀏覽器端用戶訪問體驗未受影響,解密過程對用戶透明,僅增加約1ms延遲。

1.2 動態(tài)防護的進階配置

? 資源選擇:可針對特定目錄(如后臺管理頁面)開啟動態(tài)防護,降低服務器負載。 ? 兼容性優(yōu)化:若頁面依賴靜態(tài)資源(如CSS/JS),需在雷池控制臺配置白名單,避免加密導致渲染異常。

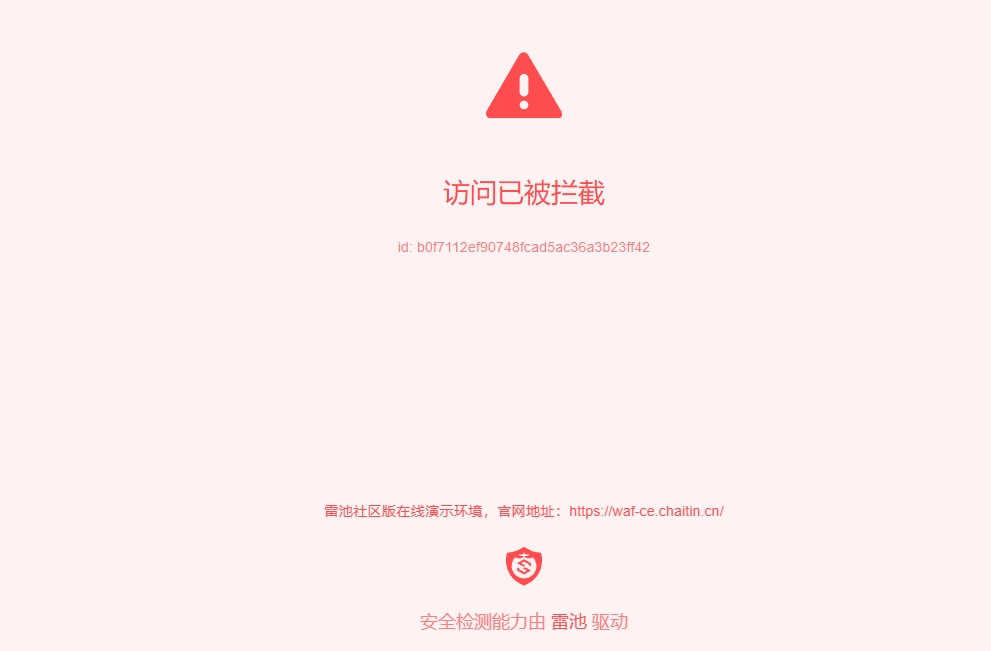

二、精準攔截“非人類”流量

2.1 人機驗證的工作原理

雷池的人機驗證模塊通過分析客戶端環(huán)境(如瀏覽器指紋、鼠標軌跡、JS執(zhí)行能力),區(qū)分真實用戶與自動化腳本。例如:

? 爬蟲請求:因缺乏完整JS支持,觸發(fā)驗證機制后被直接攔截; ? 真人用戶:自動放行,僅需通過一次驗證即可持續(xù)訪問。

2.2 實戰(zhàn)對抗自動化攻擊

測試場景:使用Python腳本模擬批量注冊攻擊(每秒10次請求)。

? 未開啟人機驗證:腳本成功繞過基礎防護,導致服務器負載激增; ? 開啟后:第3次請求觸發(fā)驗證挑戰(zhàn),后續(xù)請求被標記為惡意IP并封禁30分鐘。

優(yōu)化建議:

? 閾值調整:根據(jù)業(yè)務流量特征,動態(tài)調整觸發(fā)驗證的頻率閾值(默認30次/分鐘)。 ? 自定義挑戰(zhàn)頁面:支持替換默認驗證頁面為企業(yè)品牌化界面,提升用戶體驗。

三、智能語義引擎的“無規(guī)則”哲學

3.1 智能語義分析 vs 傳統(tǒng)規(guī)則庫

傳統(tǒng)WAF依賴特征規(guī)則庫,易被編碼繞過(如Base64、Unicode變形)。雷池的無規(guī)則引擎通過語義解析請求邏輯,例如:

? SQL注入檢測:識別 1 AND 1=1的語義意圖,而非依賴特定字符串匹配;? XSS攻擊攔截:分析 <script>標簽的上下文關系,即使攻擊載荷被分段或加密仍可識別。

3.2 性能與準確率實測

使用開源測試工具blazehttp對雷池進行壓力測試:

? 樣本量:33,669條(含575條惡意樣本); ? 檢出率:71.65%(惡意樣本攔截),誤報率僅0.07%; ? 平均延遲:1ms,單核支持2000+ TPS。

對比測試:與ModSecurity相比,雷池在未知0day攻擊(如Log4j漏洞變種)的攔截率高出40%。

四、多重防線守護敏感入口

4.1 基于角色的訪問控制(RBAC)

雷池支持為不同管理員分配權限(如僅查看日志、配置防護策略),避免越權操作。例如:

? 初級運維:僅能查看攻擊統(tǒng)計; ? 安全工程師:可調整防護等級與規(guī)則。

4.2 動態(tài)口令(TOTP)強化登錄安全

? 綁定流程:通過微軟Authenticator或騰訊身份驗證器掃碼綁定,每次登錄需輸入6位動態(tài)碼; ? 應急處理:若丟失動態(tài)口令,可通過 docker exec safeline-mgt resetadmin重置賬戶。

五、雷池+WebGoat構建攻防沙箱

5.1 環(huán)境搭建

1. 部署WebGoat靶場: docker run -d -p 8080:8080 registry.cn-shanghai.aliyuncs.com/kubesec/webgoat:v2023.8

2. 配置雷池反向代理: ? 域名: webgoat.test? 上游服務器: http://localhost:8080? 開啟動態(tài)防護與人機驗證。

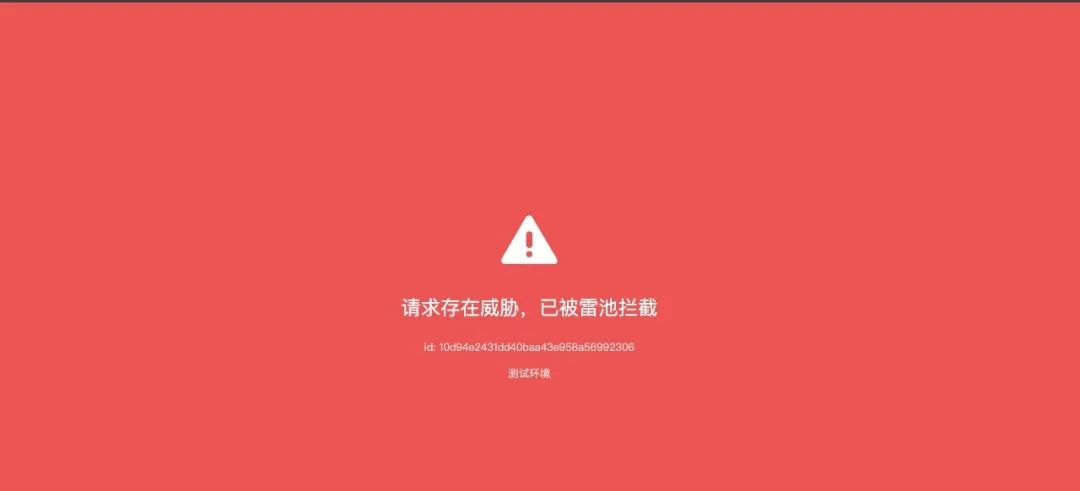

5.2 攻擊模擬與防護分析

? SQL注入測試:

請求http://webgoat.test/?id=1%20UNION%20SELECT%20*%20FROM%20users,雷池攔截并返回**“請求包含潛在SQL注入行為”**;? XSS繞過嘗試:

使用<img src=x onerror=alert(1)>載荷,雷池基于語義分析攔截,而傳統(tǒng)WAF因缺乏閉合標簽可能放行。

六、個人部署中的實戰(zhàn)經(jīng)驗

6.1 常見問題與解決方案

? 502 Bad Gateway:檢查上游服務器地址是否正確,并確保雷池與后端網(wǎng)絡互通; ? 動態(tài)防護導致頁面錯亂:將靜態(tài)資源(如圖片、CSS)加入白名單; ? CDN干擾真實IP:在雷池中配置信任CDN IP段,確保日志記錄真實攻擊源。

6.2 性能調優(yōu)建議

? 硬件配置:推薦2核4G以上環(huán)境,避免高并發(fā)下檢測延遲升高; ? 防護策略分級:對低頻接口啟用“高強度防護”,對API接口采用“平衡模式”。

長亭雷池通過動態(tài)防護、智能語義分析、人機協(xié)同驗證,實現(xiàn)了從“被動防御”到“主動混淆”的跨越。其“無規(guī)則”引擎不僅降低了維護成本,更以99.99%服務可用性與1ms級延遲證明了國產(chǎn)安全產(chǎn)品的技術實力。對于中小型企業(yè)與個人開發(fā)者而言,雷池社區(qū)版的零成本部署與開箱即用特性,無疑是Web安全防護的最優(yōu)解。

雷池WAF目前有豐富的支持內容,包括官方網(wǎng)站、幫助文檔、技術交流論壇、微信技術交流群等等,不用擔心使用過程中遇到問題,找不到解決方案。